Intégrer la sécurité dans vos applications de bout en bout

Le saviez-vous ? Le coût moyen mondial d'une violation de données en 2023 a atteint le niveau record de 4,07 millions d'euros

La sécurité des applications est un énorme vecteur d'attaque en matière de cybersécurité – et un gros point faible pour la plupart des organisations. Le futur cadre de cybersécurité NIS2 et d'autres textes législatifs obligeront bientôt les entreprises à prouver que leurs technologies de l’information et applications sont étanches et ne risquent rien.

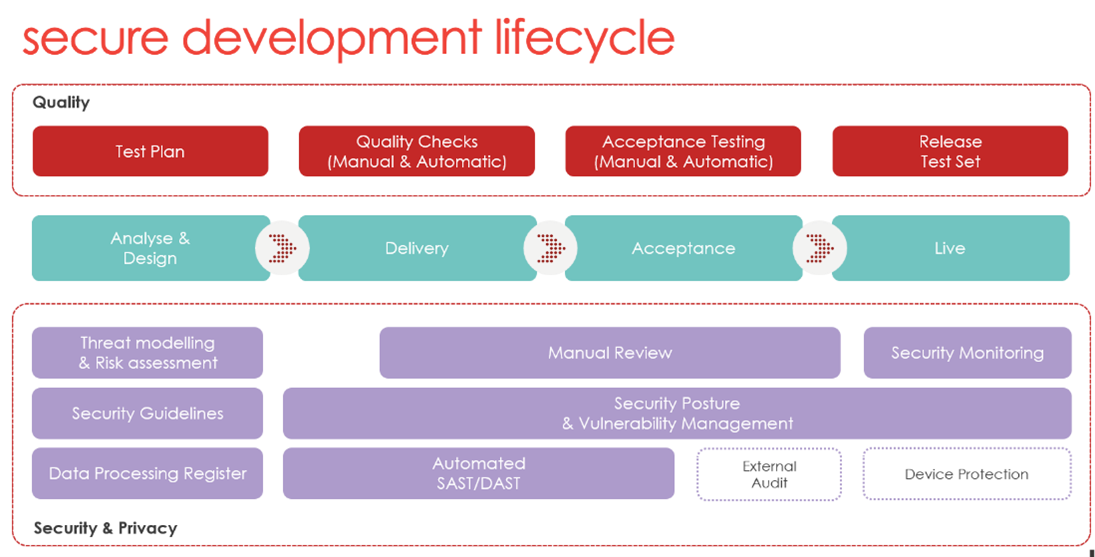

Les applications de votre organisation sont-elles sûres ? Si la réponse à cette question n'est pas un "oui" catégorique, le partenariat entre delaware et Veracode vous fournira tout ce dont vous avez besoin pour intégrer la sécurité dans l'ensemble du cycle de développement des applications, que ce soit pour la confidentialité de vos données, pour répondre durablement aux cybermenaces ou pour votre tranquillité d’esprit.

/Website_Landingpage_ApplicationMaintenance_1920x355-(1).webp?mode=autocrop&w=320&h=240&attachmenthistoryguid=6cf2e0c8-bbb9-4b85-bbbb-0c3e1fa43764&v=&focusX=394&focusY=69&c=6c15034b1d33ab25f0c906951ff620324b26b3d96f5323929dd39be3d990e25c)